Ransomware EV нацелился на сайты с CMS WordPress

Тактика взломщиков сайтов изменилась. Вместо того, чтобы использовать взломанный сайт WordPress для спама, они теперь могут шифровать ваши данные и вымогать деньги напрямую.

В данной статье подробный анализ взятого примера а так же определение, откуда происходят атаки, и описание, как вы можете защитить себя от этой возникающей угрозы.

Недавно команда Wordfence увидела, что вымогательство используется в атаках, нацеленных на WordPress. В настоящее время ими отслеживается вариант выкупа, который так называем «EV ransomware». В статье описывается, что он делает, и как защитить себя от удара этой атаки.

Краткое введение в Ransomware

Ransomware — это вредоносное ПО, которое злоумышленник устанавливает на вашем компьютере или на вашем сервере. Они используют эксплойт, чтобы получить доступ к вашей системе, а затем зачищается, как правило, автоматически.

Ransomware шифрует все ваши файлы, используя сильное нерушимое шифрование. Затем злоумышленники просят вас заплатить им за расшифровку ваших файлов. Обычно оплата производится через биткойн. Биткойн дает злоумышленникам способ создать анонимный кошелек, на который можно заплатить выкуп.

Ransomware существует уже давно. Он первоначально восходит к 1989 году с «вирусом троянских коней ПК Cyborg», который вымогал бы своих жертв, отправив 189 долларов США в PO Box в Панаме, чтобы получить дешифрованные файлы. Шифрование на этом вирусе было легко взломанным.

Сегодня Ransomware быстро растет. В 2017 году в дикую природу было выпущено 100 новых вариантов вымогательства, и по всему миру было увеличено количество повторных вымогательств на 36% по всему миру. Средний спрос на выкуп увеличился на 266% и составил в среднем 1077 долларов США за каждого пострадавшего. [Источник: отчет о угрозе Symantec 2017]

В этом году мы видели атаки с помощью передовых средств в масштабе, который было бы трудно представить несколько лет назад. В мае этого года атака WannaCry Ransomware затронула сотни тысяч людей в более чем 150 странах. Национальная система здравоохранения Великобритании пострадала и вынуждена была отвлекать скорую помощь от пострадавших больниц.

В июне мы увидели, как быстро развивающийся в Украине «Petya» (в конечном итоге получивший название NotPetya или Netya). Было затронуто большое количество громких организаций, в том числе украинская государственная энергетическая компания, Чернобыльский ядерный реактор, самолетное предприятие Антонов, судоходную компанию Маерск и пищевого гиганта Монделиз Украина (входит в группу компаний «Mondelēz International»).

Сегодня большое количество затронутых людей и организаций фактически платят злоумышленникам, когда их атакуют вымогатели, а иногда их файлы успешно дешифруются. Организации безопасности, в том числе ФБР, обычно советуют клиентам не платить злоумышленникам, потому что это поощряет распространение такого рода нападений. Однако многие организации просто не имеют возможности не восстанавливать свои данные — и поэтому они платят, что увековечивает эту криминальную бизнес-модель.

Теперь Ransomeware нацелен на WordPress

Большинство вирусов-вымогателей нацелены на рабочие станции Windows. Тем не менее, команда Wordfence в настоящее время отслеживает новый их вид, который предназначен для веб-сайтов на WordPress.

Во время анализа вредоносного трафика, ориентированного на сайты WordPress, ими было перехвачено несколько попыток загрузки вымогательства, которое предоставляет злоумышленнику возможность шифровать файлы сайта WordPress, а затем вымогать деньги у владельца сайта.

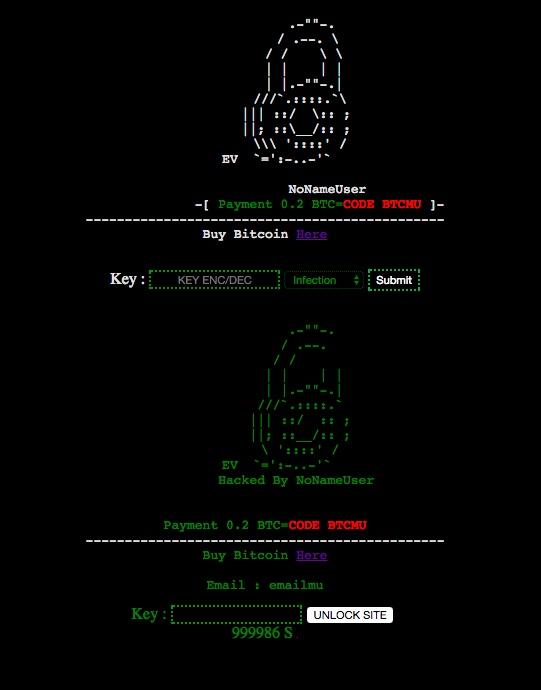

Программа-вымогатель загружается злоумышленником, когда они скомпрометировали веб-сайт WordPress. Он предоставляет злоумышленнику начальный интерфейс, который выглядит следующим образом:

Этот интерфейс предоставляет злоумышленнику функции шифрования и дешифрования. Затем злоумышленник выбирает сложный ключ, вводит его в поле «KEY ENC / DEC» и отправляет запросы.

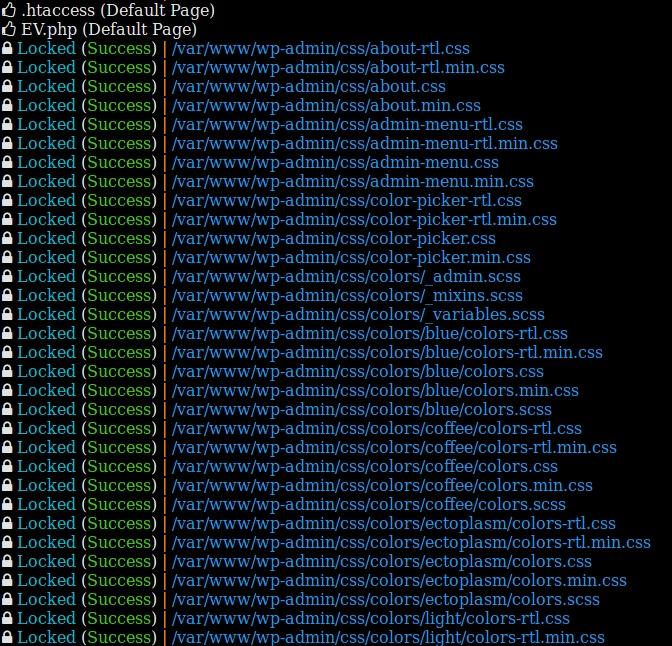

Далее сайт шифруется. Результат выглядит следующим образом:

Программа вымогателя не будет шифровать файлы, имеющие следующие шаблоны (что немного радует):

* .php *

* .png *

* 404.php *

* .htaccess *

* .lndex.php *

* DyzW4re.php *

* Index.php *

* .htaDyzW4re *

* .lol.php *

Для каждого каталога, который обрабатывает вымогатель, он отправит электронное письмо на адрес «htaccess12@gmail.com», что информирует получателя о имени хоста и ключах, используемых для выполнения шифрования.

Все поврежденные файлы удаляются, а другой файл заменяется на одно и то же имя, но с расширением «.EV». Этот новый файл зашифрован.

Для нашей технической аудитории подробнее: в процессе шифрования используются функции mcrypt, а используемым алгоритмом шифрования является Rijndael 128. Ключевым элементом является хэш SHA-256 ключа шифрования, предоставляемого злоумышленником. Как только данные зашифрованы, IV, используемый для шифрования файла, добавляется к зашифрованному тексту, а данные кодируются base64 до того, как они будут записаны в зашифрованный файл .EV.

Расшифровка не заполнена

Когда процесс шифрования начинается, ransomware создает два файла в каталоге установки. Первый называется «EV.php», файл, содержащий интерфейс, который должен позволить пользователю расшифровывать свои файлы, если у них есть ключ. Этот файл содержит форму, но он не работает, поскольку он не включает в себя логику дешифрования.

Второй файл представляет собой файл .htaccess, который перенаправляет запросы в файл EV.php. Как только ваш сайт будет зашифрован, он будет выглядеть так:

Этот ransomware предоставляет злоумышленнику возможность шифровать ваши файлы, но на самом деле он не обеспечивает рабочий механизм расшифровки. Тем не менее, он дает злоумышленникам, что им нужно, чтобы обмануть затронутых владельцев сайта, дабы заплатить выкуп. Их единственная цель — зашифровать ваши файлы. Им не нужно доказывать, что они могут расшифровать ваши файлы, чтобы заставить вас заплатить выкуп.

Если вы подвержены этому вымогательству, не платите выкуп, так как маловероятно, что злоумышленник фактически расшифрует ваши файлы для вас. Если они предоставят вам ключ, вам понадобится опытный разработчик PHP, который поможет вам исправить свой сломанный код, чтобы использовать ключ и отменить шифрование.

Как защитить себя

Этот выкуп был впервые замечен Wordfence, который использовался в одной попытке атаки 7-го июля. 12 июля была выпущена сигнатура вредоносного ПО для клиентов Premium Wordfence, которая была специально разработана для обнаружения этого вымогательства и любых вариантов.

Это означает, что брандмауэры блокируют любые попытки загрузить эту угрозу с тех пор. Сканирование также обнаружило наличие этого средства с 12 июля.

30 дней спустя, 11 августа, это правило стало доступным для клиентов свободного сообщества — бесплатного плагина. Если вы используете Wordfence Premium или Wordfence бесплатно на своих сайтах, вы в настоящее время защищены от этой атаки.

Wordfence защитит вас от попадания в него в первую очередь. Также рекомендуется вам иметь надежные резервные копии. Важно, чтобы вы не хранили свои резервные копии на своем веб-сервере. Если, например, они хранятся в ZIP-архиве на вашем сервере, тогда, если ваш сайт будет захвачен этим вымогательством, резервные копии также будут зашифрованы и будут бесполезны. Ваши резервные копии должны храниться в автономном режиме, либо с вашим хостинг-провайдером, либо с помощью облачного хранилища, такого как Dropbox.

Кто ответственный

Самый ранний вариант этого выкупа появился в мае прошлого года на Github. Версия 2 вымогательства — это то, что в настоящее время используют злоумышленники.

В первый раз мы заметили, что этот выкуп, используемый в диких целях для сайтов WordPress, был в прошлом месяце.

Авторы выкупки на Github — bug7sec, индонезийская группа со страницей Facebook, которая назвала себя как «бизнес-консультант».

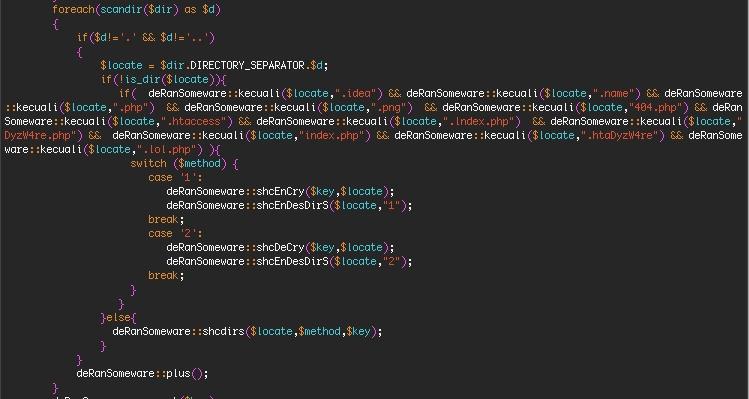

Исходный код использует индонезийские слова, такие как «kecuali», что означает «кроме» на английском языке. Вы можете увидеть это в примерах исходного кода ниже:

Вышеупомянутая функция определяет, следует ли исключать файл из шифрования, поэтому слово «кроме» имеет смысл в этом контексте как имя функции индонезийской функции.

Когда вы загружаете вирус, оно подгружает видеоролик YouTube, который невидим, но вы можете услышать звук, воспроизводимый в фоновом режиме при просмотре пользовательского интерфейса ransomware. Видео воспроизводит индонезийскую рэп-мелодию, и в тексте песни упоминается взлом.

Название видео — «ApriliGhost — Defacer Kampungan». Если вы посмотрите на @aprilighost на Twitter, вы найдете эту учетную запись, которая ссылается на эту индонезийскую учетную запись Facebook. ApriliGhost не может быть атакующим, но видео является индонезийским по происхождению — еще одно индонезийское соединение.

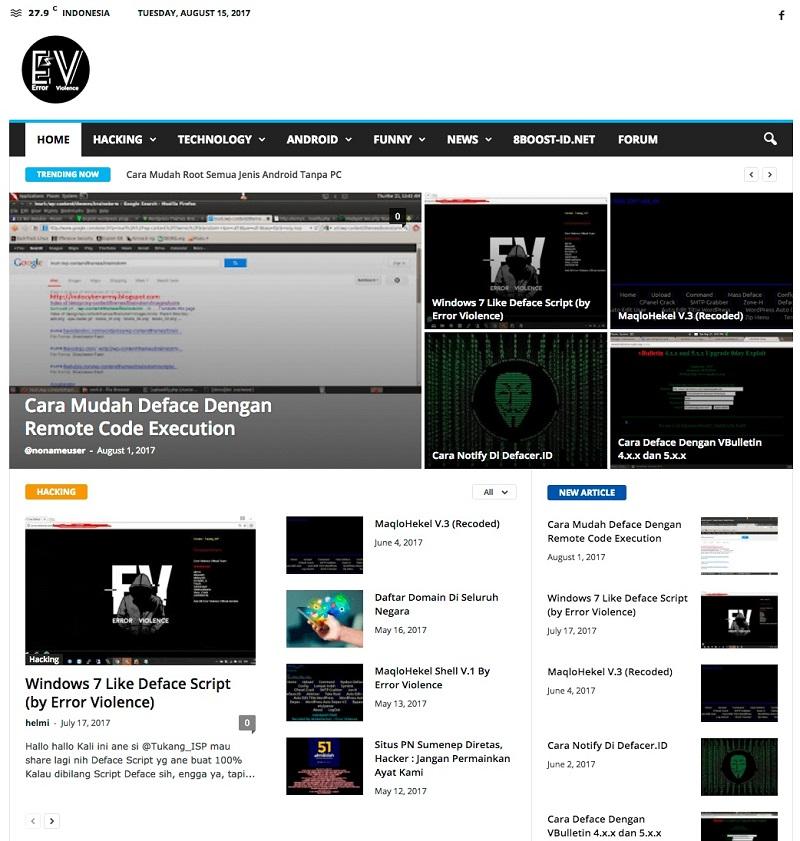

Еще одна подсказка заключается в том, что выкупная техника, похоже, связана с сайтом errorviolence.com. Когда вы просматриваете выкуп в веб-браузере, через определенное время он перенаправит вас на этот сайт, который является индонезийским хакерским форумом и веб-сайтом с ресурсами для хакеров.

Данные об атаке зафиксировали связанные атаки с IP-адресов с местонахождением Джакарты, столицы Индонезии. Было замечено связанные атаки, происходящие из нескольких других IP-адресов, отличных от Jakarta, но они не разрешаются в каком-либо конкретном месте, а скорее в организации, которые могут использоваться для атак с прокси-сервером. До сих пор Джакарта — единственное место с четкой ссылкой на эти атаки.

Вывод: эта выкупленная версия была создана в Индонезии, вероятно, с помощью bug7sec и использовалась по меньшей мере одной индонезийской группой взломщиков из Индонезии для целевых сайтов WordPress.

Ожидается, что это приведет к полному функциональному и широко распространенному Ransomware

Выпущенное вычитание EV не является неполным, поскольку функция дешифрования работает неправильно. Он работает достаточно хорошо, чтобы вымогать деньги у ничего не подозревающих владельцев веб-сайтов, хотя не получено никаких сообщений о вымогательстве. До сих пор видно только попытки сбросить эту рекламу на веб-сайтах WordPress.

Мы ожидаем, что в течение следующих нескольких месяцев он будет развиваться в полностью функциональное вымогательство, предназначенное для ваших файлов и базы данных в WordPress. Для сайтов, на которых нет брандмауэра, такого как Wordfence и регулярных резервных копий, это может превратиться в прибыльный бизнес для злоумышленников, которые могут выкупить несколько тысяч веб-сайтов.

До сих пор злоумышленники, нацеленные на WordPress, зарабатывали деньги только косвенно от скомпрометированных сайтов WordPress с помощью таких методов, как электронная почта и SEO-спам.

В настоящее время появляются существенные уязвимости в экосистеме WordPress — например, кампания по снижению риска, которую сообщество WordPress испытала в начале этого года. Следующая серьезная уязвимость может привести к тому, что злоумышленники переходят от старых бизнес-моделей к использованию ransomware для прямого монетизации скомпрометированных веб-сайтов WordPress.

Будьте в безопасности

Как я уже упоминалось выше, плагин Wordfence блокирует эту угрозу для премиум-клиентов, так как они впервые увидели ее в атаке в начале июля. Настоятельно рекомендется вам установить Wordfence Premium или аналоги плагинов на WordPress, что так же рекомендует IT EXPERT — iThemes Security Pro или All In One WP Security, чтобы защитить себя от подобных угроз.

В сентябре прошлого года Wordfence интегрировал сканирование вредоносных программ в брандмауэр. Это позволяет использовать сигнатуры вредоносных программ, которые они создают, чтобы распознавать файлы, подобные этому варианту вируса-вымогателя в брандмауэре. Используя этот метод, Wordfence блокирует попытку загрузить вредоносный код, даже если злоумышленник использовал неизвестный эксплойт.

Чтобы получить максимальную отдачу, рекомендуется использовать премиум/про версии плагинов с расширенным функционалом и с повышенной защитой. Вы не только получаете функцию брандмауэра (как это у WF) в режиме реального времени, но также получаете сигнатуры вредоносных программ в реальном времени от команды разработчиков. И если уже используете, то были защищены от этого нового обнаружения ransomware уже более месяца.

Дополнительный уровень защиты от атаки ransomware заключается в том, чтобы у вас были хорошие автономные резервные копии. Убедитесь, что ваши резервные копии не находятся на вашем веб-сервере. Они должны быть скопированы на отдельный сервер или облачную службу хранения, такую как Dropbox, Google Drive или аналоги. Имейте в виду, что ваши резервные копии — это ваша последняя линия защиты. Лучше конечно же избегать взлома в первую очередь.

Информация: блог wordfence